Table of Contents

Las organizaciones que procesan datos confidenciales, es decir, banca, finanzas, etc. necesitan garantizar la seguridad de los datos en todo su entorno de trabajo, ya sea de oficina, remoto o híbrido. El control de las acciones de copiar/pegar en su fuerza de trabajo distribuida puede ayudarlos a garantizar la protección e integridad de los datos.

Por qué es importante la detección de copiar/pegar

Proteger los datos confidenciales para que no queden expuestos con copiar, alterar, compartir y más intentos maliciosos de acciones de copiar/pegar. La detección de copiar/pegar puede proteger contra el mal manejo de datos.

El seguimiento de las acciones de copiar/pegar de la fuerza laboral e identificar las violaciones de datos (copiar/alterar/compartir/otros intentos maliciosos) es una tarea complicada. wAnywhere ayuda en esto, ya que el software de monitoreo remoto de empleados permite que las organizaciones remotas/híbridas detecten y eviten las acciones de copiar/pegar para proteger la información confidencial y mantener la integridad de los datos.

Comprendamos cómo puede establecer controles contra la detección de copiar/pegar de equipos remotos/híbridos y activar medidas correctivas para proteger la información confidencial de ser maltratada/violada/violada.

Configurar copiar/pegar para restringir acciones maliciosas

Defina controles contra acciones de copiar/pegar para identificar violaciones y activar medidas correctivas para garantizar la seguridad de los datos.

Beneficios de controlar las acciones de copiar/pegar

Obtenga las siguientes ventajas del software de detección de copiar/pegar de la fuerza de trabajo remota/híbrida de wAnywhere para negar acciones maliciosas y proteger la confidencialidad de los datos:

– Manténgase al tanto de las intenciones maliciosas

Proteja la información comercial confidencial para que no sea violada.

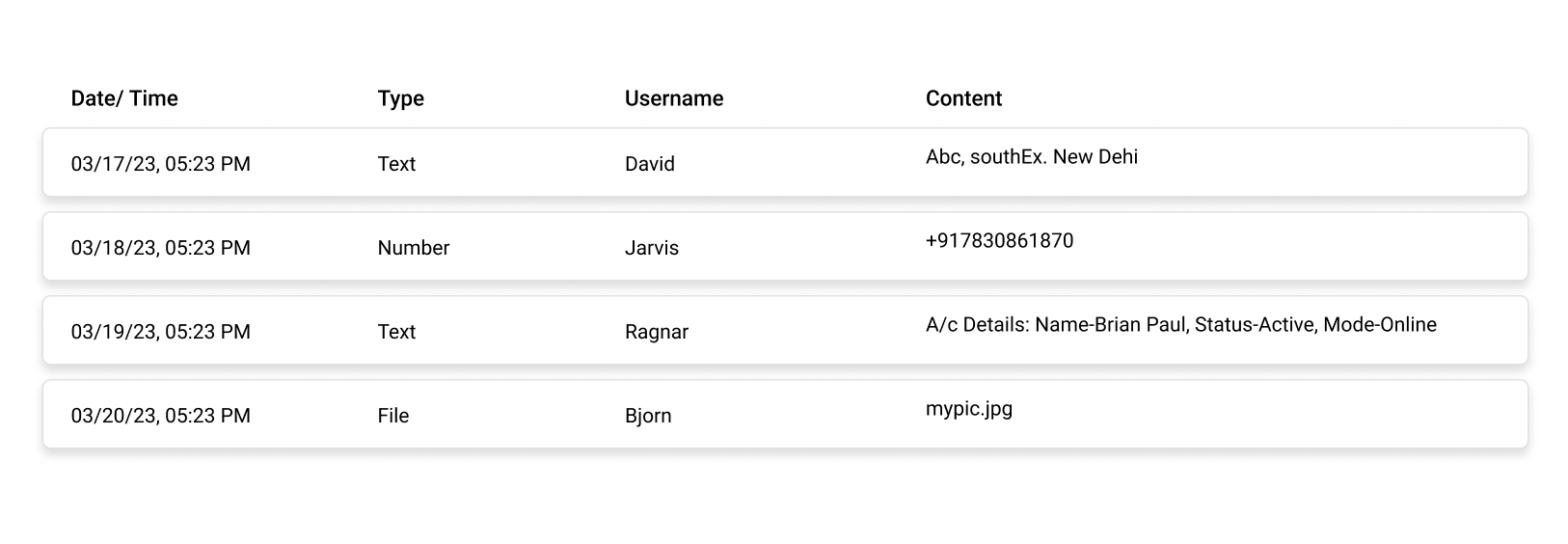

– Obtenga información sobre las acciones de copiar/pegar

Obtenga detalles significativos, como quién copió qué texto/número/archivo/documento.

Read More: Vault: controle el almacenamiento seguro y el acceso a documentos críticos

– Evitar la posible exposición de datos

Detecte malos actores y prohíba sus intenciones maliciosas.

– Detectar y disuadir acciones de archivo no seguras

Identifique los archivos copiados con datos confidenciales.

– Salvaguardar datos/archivos confidenciales

Detecte y proteja contra acciones maliciosas de manejo indebido de datos.

Protéjase contra intentos maliciosos de violaciones de datos para mantener la seguridad e integridad de los datos. Conozca cómo el software de seguimiento de tiempo de escritorio y empleados de wAnywhere puede ayudar a identificar y controlar acciones maliciosas y proteger la información comercial confidencial.